به تازگی شاهد افزایش پیچیدگی و تعداد حملاتی هستیم که زیرساختهای صنعتی را هدف میگیرند؛ از جمله شناسایی یک مجموعه ابزار بدافزاری جدید با قابلیت هدفگیری همزمان هزاران سیستم کنترل صنعتی (ICS[1]) در صنایع مختلف. براساس تحقیقات شرکت امنیت سایبری صنعتی Dragos در زمینه واکنش به حادثه، 80 درصد از محیطهای تحت تأثیر این حملات دید کاملی بر ترافیک ICS نداشتند و نیمی از آنها دچار مشکلات بخشبندی و اتصالات بیرونی کنترل نشده در محیط شبکههای فناوری عملیاتی (OT) خودشان بودند.

محققان Dragos در گزارش سالیانه جدیدشان اعلام کردند که احتمال پیشرفت قابلیتهای مخرب و ویرانگر برخی از تهدیداتی که توسط این شرکت تحت نظارت هستند در آینده وجود دارد چون مهاجمان معمولاً مراحل تحقیق و توسعه را طی کرده و بدافزارها و حملات خود را به مرور زمان طراحی و راهاندازی میکنند. آنها برای حملات آینده هم از این تحقیقات استفاده میکنند و در نهایت تواناییهای مخربشان را تقویت میکنند.

پیگیری فعالیت گروههای فعال

Dragos در مجموع فعالیتهای 20 گروه تهدید که از سال 2020، سازمانهای زیرساخت صنعتی را هدف میگیرند زیرنظر دارد. در سال 2022، هشت مورد از این گروهها فعال بودند از جمله دو گروهی که این شرکت آنها را Chernovite و Bentonite مینامد. بین این دو گروه، Chernovite برجستهتر بوده و جنبههای مختلفی از زنجیره کشتار سایبری[2] ICS را از خود بروز داده است. مرحله اول، شامل فعالیتهای اکتشاف و نفوذ اولیه است که به مهاجمان امکان میدهد درباره محیط OT اطلاعاتی را گردآوری کنند. اجرای این مرحله به مهاجمان برای هدفگیری یک پیادهسازی ICS خاص کمک میکند. مرحله دوم هم مسلحسازی اطلاعات گردآوری شده در مرحله اول با قابلیتهایی است که به ضربه زدن به ICS کمک میکنند.

گروه Chernovite یک پلتفرم بدافزاری بسیار پیچیده با قابلیت حمله به سیستمهای کنترل صنعتی را طراحی کرده است. این پلتفرم توسط Dragos بنام Pipedream نامگذاری شده است. شرکت امنیت سایبری Mandiant هم این بدافزار را Incontroller نامیده است. Pipedream در اوایل سال 2022 شناسایی شد و گفته شده که توسط یک گروه دولتی طراحی شده است. Dragos ارزیابی خاصی برای انتساب این حملات انجام نداده اما به گفته شرکت Mandiant، این حملات با سابقه دولت روسیه در زمینه هدفگیری محیطهای ICS همخوانی دارند؛ با این وجود شواهد موجود برای انتساب حملات کافی نیست.

Pipedream یا Incontroller پیش از بکارگیری در حمله شناسایی شده است. به گفته Robert M. Lee مدیرعامل و بنیانگذار Dragos مهاجمان همچنان آن را فعال نکرده بودند اما به این مرحله بسیار نزدیک بودند. Robert M. Lee میگوید: «این بدافزار توجه لازم را به خود جلب نکرده شاید به این دلیل که پیش از آسیب رساندن به زیرساختها شناسایی شده اما قابلیتهای مخرب و اخلالگر این بدافزار بسیار زیاد است و نسبت به سایر بدافزارها توانایی بیشتری در به کار انداختن زیرساختهای آمریکا و اروپا دارد.»

او میگوید: «قصد من ایجاد هیاهو نیست اما معتقدم که بخش زیادی از جامعه به سرعت از کنار این بدافزار گذشتند چون حملهای به عظمت و بزرگی خط لوله Colonial یا شرکت برق اوکراین با آن انجام نشد. چنین اتفاقی نیفتاده اما به نظرم مردم درک نمیکنند که چقدر نزدیک بود حادثهای مشابه رخ دهد.»

من معتقدم که این بدافزار حدود ده سایت کلیدی گاز طبیعی مایع و برق را هدف گرفته اما قابلیتهای آن به هیچ وجه محدود به همین صنایع نیست. در واقع، Pipedream اولین بدافزار ICS است که از قابلیت بومی موجود در برخی از پروتکلهای ICS پرکاربرد استفاده میکند از جمله پروتکلهای مورد استفاده در شرکتهای Schneider Electric ،Omron ،CODESYS PLC و هر PLC که از استاندارد معماری یکپارچه OPC پشتیبانی میکند.

به عبارتی هر کاری که اپراتورها میتوانند با این پروتکلها انجام دهند، بدافزار هم توانایی انجام آن را خواهد داشت. بنا به گفته Lee: «این بدافزار از جهاتی نسبت به هر نرمافزار ساخته شده برای ایستگاه کاری مهندسی قویتر است چون این نرمافزارها فقط با PLCهای یک شرکت خاص کار میکنند اما Pipedream میتواند با همه آنها کار کند.»

Lee میگوید: «این بدافزار فوقالعاده است و ابتدا طوری طراحی شده بود که 15 نوع خاص از دستگاهها را هدف بگیرد اما کم کم پیشرفت کرد و حالا توانایی کار با هزاران نوع کنترلر مختلف و لوازم مستقر در محیطهای مختلف از صدها شرکت گوناگون و تقریباً در هر بخشی را دارد.» بدترین ویژگی این بدافزار این است که مربوط به یک آسیبپذیری خاص نیست که بتوان آن را رفع کرد چون از قابلیتهای بومی استفاده میکند. Dragos کاملاً انتظار دارد که همچنان شاهد پیادهسازی این بدافزار باشد طوری که امکان مقابله راحت با آن وجود نداشته باشد. بنا به گفته Lee: «شانس سازمانهایی که فقط متمرکز بر پیشگیری هستند و روی جنبههای تشخیص و واکنش کار نمیکنند، برای مقابله با این بدافزار تقریباً صفر است.»

او میگوید: «توانایی دید ما نسبت به آنچه مردم تصور میکنند، کمتر است. به نظرم شاید حدود 5 درصد از زیرساخت جهانی تحت نظارت است. اگر همه تلاشمان را برای پیشگیری از حملات انجام دهیم اما فقط 5 درصد از شرکتها به زیرساختهای خودشان نظارت داشته باشند، قابلیت دید همه تهدیدات را نخواهیم داشت. به نظرم، به نوعی در حال کار کردن روی همین پنجره 5 درصدی هستیم و همچنان مسائل و اتفاقات ترسناکی را تجربه میکنیم.»

Bentonite دومین گروه جدیدی است که در سال 2022 شناسایی شد و تا امروز فقط قابلیتهای مرحله اول را از خود بروز داده است. این گروه بیشتر صنایع تولیدی و نفت و گاز را هدف میگیرد اما به نظر میرسد که از هر فرصتی برای انتخاب و هدفگیری اتصالات دسترسی از راه دور یا بهرهبرداری از داراییهای متصل به اینترنت استفاده میکند. پیادهسازی بدافزار این گروه چندان قابل توجه نیست اما Dragos هشدار میدهد که این گروه بسیار باهوش است و اطلاعاتی را جمعآوری میکند که امکان نفوذ به شبکههای OT در آینده را فراهم میکنند مثل نمودارهای تجهیزات صنعتی یا دادههای مربوط به فرایندهای فیزیکی.

Kostovite گروه دیگری که در سال 2022 هم فعال بود، ابتدا در سال 2021 شناسایی شد و توانایی حرکت عرضی در شبکه و دسترسی به شبکههای OT و ICS را از خود نشان داد. این گروه عمدتاً محیط شبکههای سازمانی را هدف گرفته و از آسیبپذیریهای روزصفر استفاده میکند. گروه Kostovite برای هر هدف یک زیرساخت اختصاصی دارد. همچنین اشتراکاتی بین این گروه و APT5، یکی از قدیمیترین گروههای جاسوس سایبری چینی مشاهده شده است.

Kamacite و Electrum دو گروه هکری هستند که همچنان فعالیتهای خود را ادامه داده و با Sandworm که یکی از واحدهای سرویس اطلاعات نظامی روسیه است در ارتباط هستند. Sandworm به عنوان مسئول یکسری از حملات مخرب با بدافزار NotPetya و همچنین چند حمله بر ضد شبکه برق اوکراین با استفاده از بدافزارهای BlackEngery و Industroyer شناخته شده است. گفته شده که تیم Kamacite متمرکز بر دسترسی اولیه به شبکهها با استفاده از بدافزار Cyclops Blink است و سپس دسترسی را به Electrum منتقل میکند که معمولاً باعث ایجاد پیامدهایی مخرب میشود. Kamacite زیرساختهای مختلفی را در اروپا، اوکراین و آمریکا هدف گرفته است.

Xenotime یکی دیگر از گروههای قدیمی است که همچنان فعالیت خود را حفظ کرده و ظاهراً شرکتهای آب، برق و گاز را در آمریکا و خاورمیانه هدف میگیرد که با دقت انتخاب شده و بین آنها ارتباطاتی وجود دارد. این انتخابها نشان میدهند که این گروه به اطلاعات اختصاصی درباره صنایع نفت و گاز از منابع غیرعمومی دسترسی دارد که امکان شناسایی نقاط فشار را فراهم میکنند.

Xenotime گروه طراح فریمورک بدافزار Triton است. این فریمورک توانایی غیرفعالسازی سیستمهای ابزار ایمنی Trisis را دارد که در سال 2017 یک سازمان در عربستان سعودی از آن استفاده میکرد. این توانایی گروه Xenotime را تبدیل به یکی از گروههای دارای انگیزه و توانایی اثبات شده برای نابودی زیرساختهای حیاتی کرده است.

Erythrite جزو گروههایی است که از تکنیکهای سادهتری مثل بهینهسازی موتورهای جستجو (سئو) و بدافزارهای اختصاصی استفاده میکند. این گروه متمرکز بر سرقت دادهها و اعتبارنامهها است اما فعالیتهای عظیمشان بخصوص بر علیه بخش تولید نگرانکننده است. اهداف این گروه حدود 20 درصد از شرکتهای فورچون 500 را شامل میشوند که عمدتاً مستقر در آمریکا و کانادا هستند. بنا به گفته Dragos: «این گروه برای سازمانهایی که بخشبندی OT و IT را به خوبی انجام ندادند، تهدیدی جدی محسوب میشود».

در نهایت، Wassonite یکی از گروههایی است که معمولاً متمرکز بر انرژی هستهای، برق، نفت و گاز، تولید پیشرفته، صنایع دارویی و هوافضا از جنوب و شرق آسیا است. این گروه از تروجانهای دسترسی راه دور DTrack و AppleSeed استفاده میکند که بیشتر از طریق روشهای فیشینگ اختصاصی برای صنایع و سازمانهایی خاص توزیع میشوند.

بنا به گفته Dragos علاوه بر تهدیدات هدفمند این گروهها، میزان حملات باجافزاری بر ضد سازمانهای صنعتی در سال گذشته حدود 85 درصد افزایش یافته و بخش تولید بیش از هر بخشی هدف این حملات قرار گرفته است. حملات معمولاً توسط LockBit اجرا شده و پس از آن گروه باجافزاری Conti (که حالا منحل شده)، Black Basta و Hive قرار دارند.

نقاط کور و آسیبپذیریهای ICS

تعداد آسیبپذیریها در نرمافزارها و سختافزارهای مرتبط با ICS نسبت به سال 2021، 27 درصد افزایش داشته اما این آمار وضعیت موجود را به صورت کامل به تصویر نمیکشد چون همه آسیبپذیریها با هم برابر نیستند به خصوص در فضای ICS.

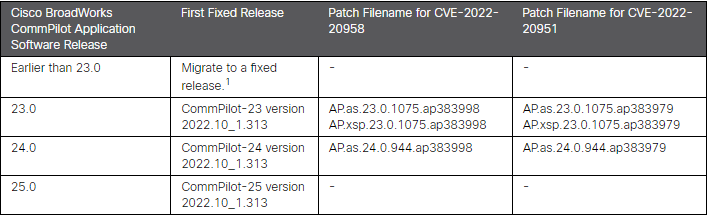

بنابراین Dragos یک ارزیابی ریسک عمیقتر از این آسیبپذیریها انجام داده و متوجه شده که 15 درصدشان مربوط به دستگاههای لبه شبکههای سازمانی و 85 درصد درون شبکههای ICS هستند. بعلاوه، نیمی از آنها منجر به از دست رفتن کنترل یا قابلیت دید نمیشوند و نیمی این شرایط را ایجاد میکنند. بزرگترین مشکل این است که در بخشی که نصب وصلههای امنیتی مستلزم از کار افتادن عملیات و مربوط به دستگاههای حیاتی است، مالکان داراییها به شدت وابسته به روشهای رفع آسیبپذیری هستند و از بین 70 درصد توصیهنامههای ارائه شده توسط فروشندگان، 50 درصد حاوی هیچ توصیهای برای رفع آسیبپذیری نبودند. 30 درصد از توصیهنامهها هم وصله امنیتی نداشتند و 16 درصد فاقد راهکار عملی جهت مقابله با آسیبپذیری بودند.

Dragos در 35 درصد از توصیهنامههای فروشندگان اطلاعات غلطی مثل شماره نرمافزار، مدل سختافزار یا نسخه اشتباه مشاهده کرده است. این شرکت برآورد میکند که در 70 درصد موارد، نمرهای که شرکتها برای تعیین شدت آسیبپذیری انتخاب کردهاند باید بیشتر و در 30 درصد باید کمتر باشد.

خوشبختانه، بر اساس ارزیابی ریسک Dragos که آسیبپذیری را در چند گروه طبقهبندی کرده (نصب وصله امنیتی در اسرع وقت، نصب در چرخه بعد یا وصلههایی که نباید نگران آنها بود)، تنها 2 درصد در گروه نصب در اسرع وقت قرار میگیرند. 95 درصد از وصلهها را میتوان تا چرخه رسیدگی بعدی به تعویق انداخت و با روشهایی مثل بخشبندی شبکه، نظارت و احراز هویت چند مرحلهای به آنها رسیدگی کرد. 3 درصد از آسیبپذیریها در گروه غلط یا بزرگنمایی شده قرار داشتند که جزو دسته آخر محسوب میشوند.

بر اساس ارزیابیهای این شرکت، رایجترین مشکل، فقدان دید بر محیط ICS بوده و 80 درصد از مشتریان دید محدودی بر محیط OT داشتهاند. اما این رقم نسبت به سال پیش 6 درصد کمتر شده که یک پیشرفت محسوب میشود. نیمی از مشتریان این شرکت برای بخش بندی شبکه با مشکل روبرو بودند که این رقم کاهش 27 درصدی را نشان میدهد و در شبکه OT 53 درصد از آنها ارتباطاتی پنهان یا کنترل نشده وجود داشته که این رقم نسبت به سال پیش 17 درصد کمتر شده است. گرچه هنوز شرایط در کل صنعت خیلی خوب نیست اما یکی از حوزههایی که ظاهراً شرایط آن بدتر شده، فقدان تفکیک بین IT و OT است که در 54 درصد از سازمانها وجود دارد و این رقم نسبت به سال 2021 10 درصد افزایش داشته است.

بنا به گفته Lee: «این یکی از مسائلی است که در بسیاری از حملات باجافزاری شاهد آن بودیم. در این حملات، مهاجمان شبکه IT را هدف گرفته، باجافزار را از طریق کنترلر دامنه اکتیو دایرکتوری منتشر کرده و سپس به شبکههای عملیاتی منتقل میکنند حتی اگر در ابتدا از طریق اعتبارنامههای کاربری مشترک شبکه عملیاتی را هدف نگرفته باشند.»

یکی از یافتههای نگرانکننده این است که 80 درصد از مشتریان ارزیابی شده همچنان دید کاملی بر سیستمهای ICS خودشان ندارند و این رقم مربوط به 80 درصد سازمانهایی است که عملکرد خوبی داشته و از خدمات سازمانهایی مثل Dragos استفاده میکنند. پس احتمالاً رقم واقعی بیشتر از این است.

Lee میگوید: «اگر با داشتههای خودتان آشنا نیستید، از تعداد داراییها، شیوه اتصالشان، اینکه چه افرادی به آنها متصل شده و روشهای شناسایی آنها آگاهی نخواهید داشت و هرگز نمیتوانید علت اصلی مشکلات را تشخیص دهید یا افراد متخاصم و دشمن را شناسایی کنید. با توجه به اینکه به طور میانگین بیش از 80 درصد سازمانها این کار را به درستی انجام نمیدهند با در نظر گرفتن زیرساختهای حیاتی و خط لولههای کشور، قطعاً شرایط نگرانکننده است.»

[1] industrial control system

[2] اصطلاحی برای توصیف مراحل نفوذ به شبکههای رایانهای توسط هکرها و شامل 7 و گاهاً 8 گام است. مراحل اول و دوم به ترتیب عبارتند از: شناسایی و اسلحهسازی

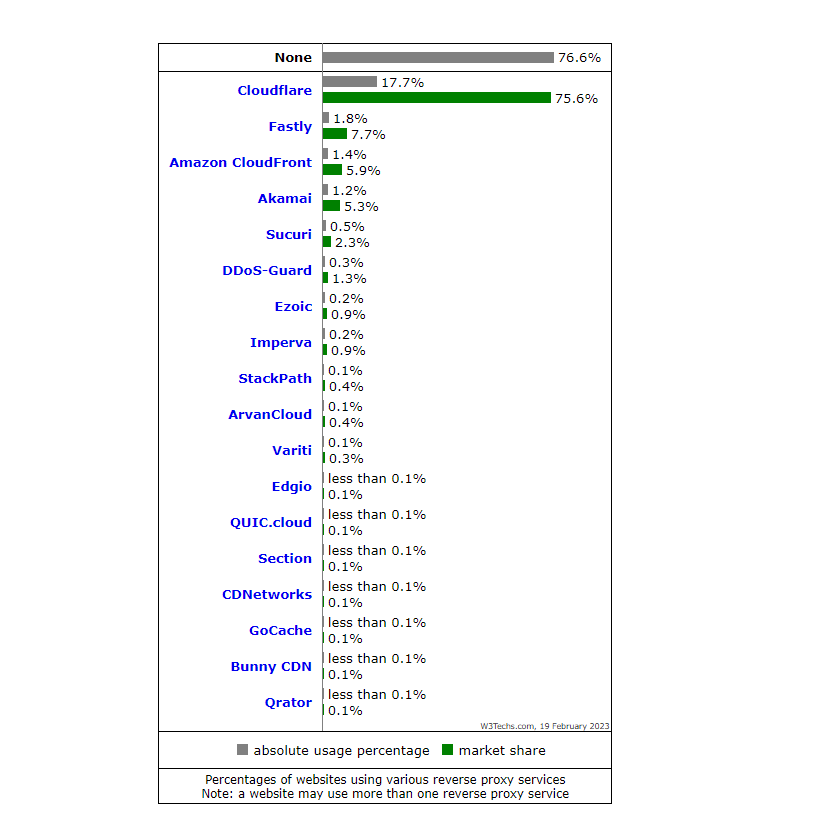

نسخه غیررایگان Cloudflare همچنین گواهی SSL و کسب و کارها به واسطه این گواهی میتوانند ارتباطات وب سایت خود را کاملاً رمزگذاری شده (Encrypted) پیش ببرند؛ موضوعی که در بحث امنیت فعالین حوزه تجارت الکترونیک بسیار حائز اهمیت است.

نسخه غیررایگان Cloudflare همچنین گواهی SSL و کسب و کارها به واسطه این گواهی میتوانند ارتباطات وب سایت خود را کاملاً رمزگذاری شده (Encrypted) پیش ببرند؛ موضوعی که در بحث امنیت فعالین حوزه تجارت الکترونیک بسیار حائز اهمیت است.

• عدم ارسال اطلاعات دارای طبقهبندی از طریق پست الکترونیک

• عدم ارسال اطلاعات دارای طبقهبندی از طریق پست الکترونیک

رفته رفته او با بزرگانی مثل چالز بابیج ، چارلز دیکنز و مایکل فارادی آشنا شد . اما مهمترین دوره زندگی آدا را میتوان یک بازه زمانی ۹ ماهه در فاصله سالهای ۱۸۴۲ تا ۱۸۴۳ دانست :

رفته رفته او با بزرگانی مثل چالز بابیج ، چارلز دیکنز و مایکل فارادی آشنا شد . اما مهمترین دوره زندگی آدا را میتوان یک بازه زمانی ۹ ماهه در فاصله سالهای ۱۸۴۲ تا ۱۸۴۳ دانست : آدا در ۳۶ سالگی به خاطر ابتلا به سرطان رحم درگذشت و در کلیسای سنت ماری ماگدالن در جوار پدری که هیچگاه نمیشناختش ، به خاک سپرده شد .

آدا در ۳۶ سالگی به خاطر ابتلا به سرطان رحم درگذشت و در کلیسای سنت ماری ماگدالن در جوار پدری که هیچگاه نمیشناختش ، به خاک سپرده شد . – ویلیام گیبسون در سال ۱۹۹۰ کتابی با عنوان ماشین تفریقی در مورد نوشت که یک نوول تاریخی در مورد زندگی آدا است .

– ویلیام گیبسون در سال ۱۹۹۰ کتابی با عنوان ماشین تفریقی در مورد نوشت که یک نوول تاریخی در مورد زندگی آدا است .

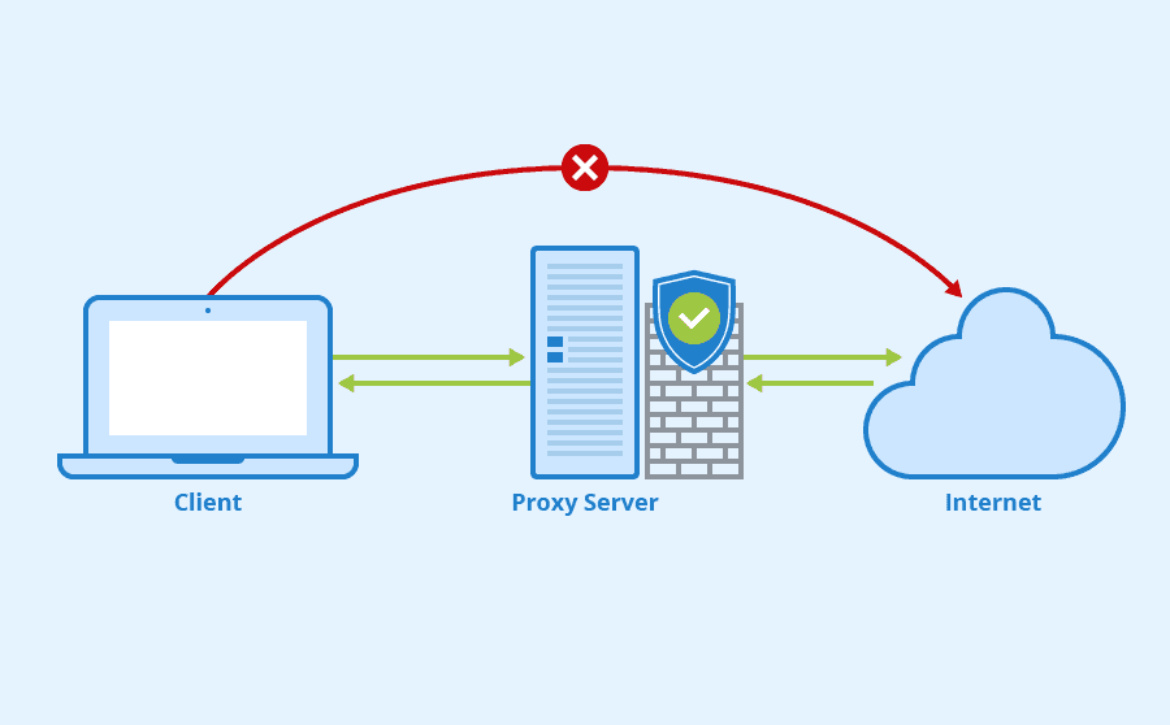

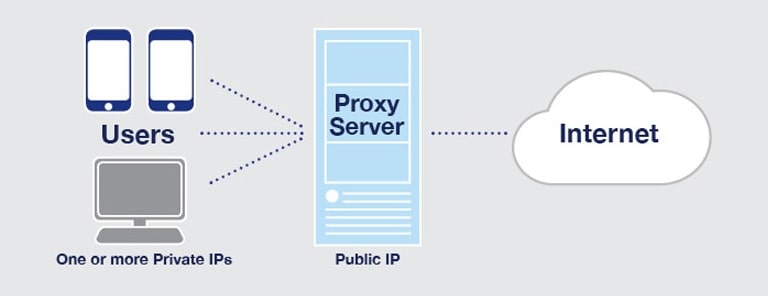

از طرفی پیک موتوری اگر فضول باشد می تواند محتویات بسته را باز کند و آن را واکاوی کند ، می تواند برای امنیت خودش بررسی کند که محتوای بسته بمب نباشد و اگر بود بمب را از بسته خارج کند ، در واقع پیک موتوری چون حامل بسته ما است می تواند محتوای بسته را مشاهده کند و طبق قوانین سازمان حمل و نقل اگر مورد خلافی دیده شود از جعبه خارج و آن را فیلتر کند . در ضمن اگر کسی بخواهد بسته را به سرقت ببرد این پیک موتوری است که مثل زورو شمشیرش را در میاورد و مهاجم را مورد اصابت قرار می دهد و از اینجور چیزها … در ضمن استفاده از پیک موتوری تو ترافیک تهران باعث میشه ترافیک به نسبت کمتر از این باشه که با ماشین بسته ها رو جابجا کنیم . خوب حالا بریم سراغ معرفی این مفهوم کذایی یعنی پروکسی سرور …

از طرفی پیک موتوری اگر فضول باشد می تواند محتویات بسته را باز کند و آن را واکاوی کند ، می تواند برای امنیت خودش بررسی کند که محتوای بسته بمب نباشد و اگر بود بمب را از بسته خارج کند ، در واقع پیک موتوری چون حامل بسته ما است می تواند محتوای بسته را مشاهده کند و طبق قوانین سازمان حمل و نقل اگر مورد خلافی دیده شود از جعبه خارج و آن را فیلتر کند . در ضمن اگر کسی بخواهد بسته را به سرقت ببرد این پیک موتوری است که مثل زورو شمشیرش را در میاورد و مهاجم را مورد اصابت قرار می دهد و از اینجور چیزها … در ضمن استفاده از پیک موتوری تو ترافیک تهران باعث میشه ترافیک به نسبت کمتر از این باشه که با ماشین بسته ها رو جابجا کنیم . خوب حالا بریم سراغ معرفی این مفهوم کذایی یعنی پروکسی سرور …