یکی از عواملی که در خرید مدل های مختلف مادر بورد ،نقش تعیین کننده ای برای خریداران ایفا می کند،پورت های پنل پشتی مادربورد هستند . هریک از کاربران بسته به نیاز روزمره خود انتظارات متفاوتی از پورت های موجود در پنل پشت مادر بورد دارند.

برای مثال اشخاصی که جهت مصارف صنعتی از کامپیوتر استفاده می کنند ، به پورت سریال Com احتیاج مبرم دارند یا شخصی که پرینتر قدیمی دارد . به پورت LPT و همینطور اشخاصی که مصارف چند رسانه ای دارند ، به پورت هایی نظیر USB ، FireWire، HDMI احتیاج دارند.

هریک از این پورت ها کاربرد و پروتکل ارتباطی و ظاهر متفاوتی دارند که در این مقاله بطور مختصر با آنها آشنا می شویم.

معرفی:

پورت های Rear Panel در واقع رابط هایی هستند که مادر بورد را به دستگاه های ورودی و خروجی متصل می کنند.

به طور کلی این پورت ها را در مادر بوردهای مختلف می توان در دو گروه مختلف تقسیم بندی کرد :

- مادر بوردهایی که از پردازنده گرافیکی آنبورد (onboard) برخوردارند.

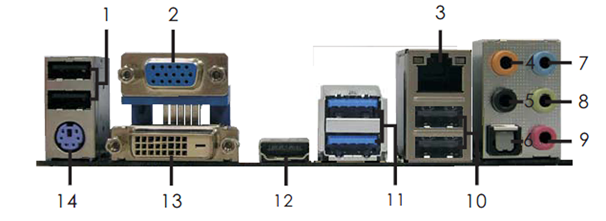

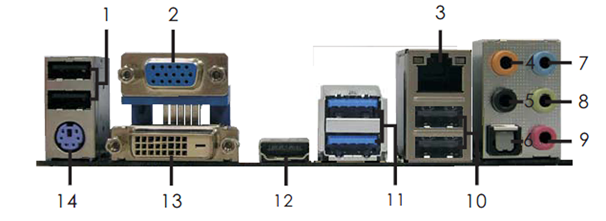

پنل پشتی این مادر بوردها معمولا به دلیل جاگیر بودن پورت های D-sub ، DVI، HDMI فاقد پورت هایی مانند پارالل و سریال هستند. شکل های زیر دو مدل مختلف از پورت های این مادر بورد را نشان می دهند.

- مادربوردهایی که فاقد پردازنده گرافیکی آنبورد (onboard) هستند.

در این مادربوردها نیز بطور رایج دو چینش مختلف پورت ها یافت می شود.

در مدل های گران قیمت که بیشتر مصارف چند رسانه ای دارند، معمولا از دو پورت شبکه به همراه تعداد زیادی پورت USB و یک پورت FireWire استفاده میشود یا در برخی از مدل ها ، پورت های External SATA و کلیدهای Clear Cmos نیز مشاهده می شود.

در مدل های قیمت متوسط و قیمت پایین معمولا فقط از یک پورت شبکه استفاده شده و تعداد پورت های USB نیز کمتر شده و گاهی از پورتFireWire نیز خبری نیست.

انواع پورت های پنل پشتی:

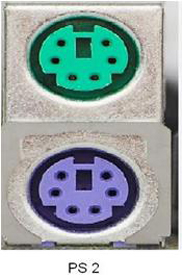

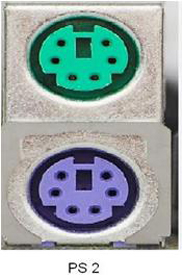

پورت PS/2 :

انتقال اطلاعات در این پورت از طریق 6 پین به صورت سریال و با فرکانس 10 الی 16 کیلوهرتز انجام می گیرد.

از این پورت در حال حاضر برای اتصال کیبورد و موس استفاده می شود. در مادر بوردهای کنونی معمولا دو پورت PS/2 و به صورت استاندارد با دو رنگ ارغوانی و سبز مشاهده می شوند. رنگ ارغوانی برای اتصال به کیبورد و رنگ سبز برای اتصال موس استفاده می شود .البته به دلیل فراگیر شده موس های USB ، پورت سبزرنگ در برخی از مادر بورده های جدید مشاهده نمی شود همچنین در برخی مدل ها تک پورت PS/2 موجود برای اتصال هردو دستگاه نام برده بهینه سازی شده است که در این حالت با دو رنگ نیمه سبز و نیمه ارغوانی مشاهده می شود.

پورت D-Sub :

D-Sub یکی از پورتهای مخصوص نقل و انتقال تصویر بین کامپیوتر و مانیتور است رنگ آبی آن باعث شده است تا همه ی کاربران قدیمی به راحتی آن را بشناسند نام دیگر این پورت RGB یا VGA است که روی کارتهای گرافیک کامپیوتر می توانید آن را ببینید.

تعداد پین های این پورت 15 عدد است که به تازگی رقیبانی همچون DVI و HTML پیدا شدند که باعث شدند از پورت D-Sub کمتر استفاده شود

پورت VGA :

این پورت از زیرمجموعه پورت های خانواده D-sub محسوب میشود،صرفنظر از کارت های گرافیکی ، این پورت 15 پین که DE-15 نامیده می شود، فقط در مادربوردهای گرافیک آنبورد (onboard) گنجانده می شود.

پورت VGA با نام های دیگری چون کانکتور Mini Sub D15، RGB و Mini D15 نیز معرفی می شود.

انتقال اطلاعات آنالوگ RGB که متشکل از سیگنال های 3 رنگ اصلی( قرمز- سبز-آبی) و سیگنال های سنکرون افقی و عمودی است ، توسط پروتکل (Display Data Channel) DDC2 صورت می گیرد. این پورت برای انتقال داده های ویدئویی آنالوگ از خروجی کارت گرافیکی به دستگاه های بصری نظیر انواع مانیتورها ،ویدئو ،پروژکتورها ،انواع مختلف HD TV و …. کاربرد دارد.

پورت DVI:

این پورت نیز مانند پورت VGA فقط در مادربوردهای گرافیک آنبورد وجود دارد و برخلاف پورت VGA که آنالوگ است ، دیجیتال بوده و به صورت سریال با استفاده از پروتکل پرسرعت TMDS اطلاعات را از خروجی کارت های گرافیک به دستگاه های بصری دیجیتال با کیفیت تصویر بالا نظیر مانیتورهای ال سی دی ، ویدئو پروژکتورهای دیجیتال و …. ارسال می کند.

این پورت دو نوع عمده Single Link و ِDual Link دارد.

بیشترین رزولوشن DVI در حالت Single Link معادل 2.75 مگاپیکسل است ( در حالت استاندارد 60 هرتز) یعنی به صورت کاربردی می تواند در رزولوشن 1200*1920 و فرکانس 60 هرتز کار کند.

این مقدار در حالت Dual Link دو برابر میشود ،یعنی حداکثر رزولوشن آن در فرکانس 60 هرتز به 1600*2560 می رسد.

پورت DVI سه گونه مختلف دارد :

DVI-D : خروجی فقط دیجیتال

DVI-A : خروجی فقط آنالوگ

DVI-I : خروجی هم آنالوگ و هم دیجیتال

پورت HDMI :

این پورت 19 پین انتقال صدا و تصویر دیجیتال و فشرده نشده را از دستگاه های سمعی و بصری نظیر Blue-ray Player ، کنسول بازی مانندPS3 و XBOX360، کامپیوتر شخصی و …. به مانیتورهای LCD و HD TV با بهترین کیفیت ممکن میسر می سازد.

این پورت نیز مانند پورت DVI فقط در مادر بوردهای گرافیک آنبورد یافت می شود و همانند پورت DVI با استفاده از پروتکل پرسرعت TMDS اطلاعات را جا به جا می کند. یکی از تفاوت های اصلی HDMI با DVI این است که پورت HDMI صدا را نیز همزمان با تصویر منتقل می کند، بیشترین رزولوشن HDMI معادل 2160*4096 است.

پورت های SPDIF :

پروتکل ارتباطی این پورت دیجیتال است و بنابراین دستگاهی که این کانکتور را بصورت ورودی دارد باید یک چیپ Codec نیز داشته باشد تا این سیگنال را توسط DAC (چیپ تبدیل دیجیتال به آنالوگ) به سیگنال صدای قابل تقویت توسط آمپلی فایرهای مرسوم تبدیل کند.

مزیت اصلی این پورت ها در این است که سیگنال صدای دیجیتال را قبل از ورود به چیپ Codec موجود در مادربورد ،در اختیار کاربر قرار میدهد تا کاربرانی که سیستم های فوق حرفه ای صدا دارند از نهایت کیفیت پخش صدا لذت ببرند. سیستم های حرفه ای صدای دیجیتال مانند انواع سینمای خانگی و اسپیکرهای Dolby Pro Logic و … از این کانکتور برخوردارند.

پورت USB :

USB در حال حاضر پرکاربردترین پورت در کامپیوتر های شخصی است.انواع دستگاه های ورودی و خروجی نظیر انواع ماوس ، کیبورد ، دوربین دیجیتال ،حافظه فلش، اسکنر، پرینتر، هاردیسک اکسترنال و … به واسطه این پورت به کامپیوترهای شخصی متصل می شوند.

این پورت 4 پین دارد که پین های کناری (57+ و 57-) وظیفه تغذیه دستگاه متصل شده به این پورت را بر عهده دارند و دو پین دیگر ( +D و –D) کار انتقال اطلاعات را بر عهده دارند.

انتقال اطلاعات در این پورت به شکل سریال انجام میگیرد و حداکثر پهنای باند این پورت در نسخه های مختلف به شرح زیر است:

USB 1.0 = 1.5 Mbit/s

USB 1.1 = 12 Mbit/s

USB2.0 = 480 Mbit/s

USB 3.0 = 5000 Mbit/s

پورت LAN :

پورت LAN که پورت Ethernet نیز نامیده می شود در حال حاضر پرمصرف ترین پورت اتصال چند کامپیوتر به یکدیگر ( شبکه) است. این پورت تقریبا در تمامی مادربوردهای کنونی یافت می شود و در مادربوردهای ارزان قیمت و متوسط معمولا یک پورت و در مادربوردهای حرفه ای و گران قیمت معمولا دو پورت مشاهده می شود. ازجمله موارد استفاده از این پورت در کامپیوتر های شخصی می توان به پلی به شبکه های محلی ،اتصال انواع مودم های ADSL و … اشاره کرد.

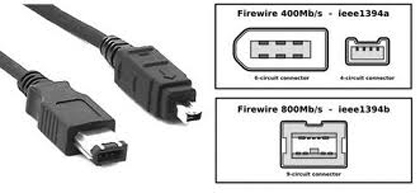

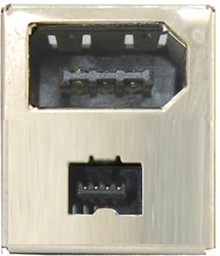

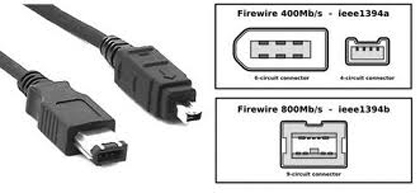

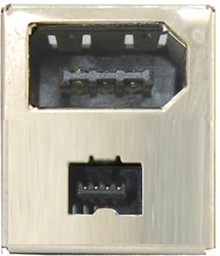

پورت FireWire :

این پورت در اغلب مادربوردهای کنونی به نام IEEE 1394 شناخته می شود. انتقال اطلاعات در این پورت به صورت سریال و بواسطه پروتکل ISOC انجام میگیرد،این پورت از نظر ظاهری با دو استاندارد 6 مسیره و 4 مسیره و هردو پورت با یکدیگر کاملا سازگارند.

پورت فایروایر در مادربوردهای کنونی از لحاظ سرعت تبادل اطلاعات در دو کلاس IEEE1394b(800Mbps) و IEEE 1394a (400Mbps) طبقه بندی می شود . پورت نام برده معمولا در مادربوردهای رده پایین قیمت تعبیه نمی شود و معمولا در مادربوردهای رده متوسط به بالا دیده می شود، از جمله دستگاه هایی که به این پورت متصل می شوند، می توان به انواع HD TV ،دوربین عکاسی و فیلمبرداری دیجیتال ،برخی مودم ها، هارد دیسک های قابل حمل،برخی اسکنرها و پرینترهای حرفه ای و … اشاره کرد.

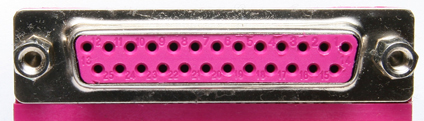

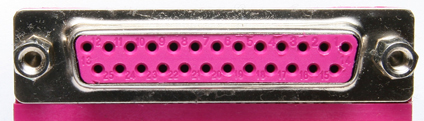

پورت Parallel :

این پورت 25 پین دارد، انتقال اطلاعات در این پورت به صورت موازی و براساس استاندارد IEEE 1284 انجام میشود. همانطور که می دانید در گذشته از این پورت بیشتر برای پرینتر استفاده می شد و به همین دلیل به آن پورت پرینتر نیز می گویند. این پورت در حال حاضر مصارف صنعتی عدیده ای دارد، برای مثال برخی از دستگاه های PLC ، قسمت مانیتورینگ انواع دستگاه های کنترل صنعتی و هشداردهنده ها و انواع میکروکنترلرها از این پورت برای اتصال به کامپیوتر استفاده می کنند. لازم به ذکر است پورت USB به تدریج جای این پورت را گرفته و در حال حاضر درصد زیادی از مادربوردهای کنونی این پورت بزرگ و جاگیر را از پنل پشتی حذف کرده و به تعداد پورت های USB افزوده اند.

پورت Com :

این پورت 9 پین دارد ،انتقال اطلاعات در این پورت به صورت سریال و براساس استاندار RS-232 صورت می گیرد.

در حال حاضر این پورت نیز مانند پورت پارالل در بسیاری از مادربوردها تعبیه نمی شود و پورت USB جایگزین آن شده است ، از جمله دستگاه هایی که به این پورت متصل می شوند، می توان به برخی مودم های اکسترنال قدیمی ،پرینتر، موس و … اشاره کرد و از مصارف صنعتی آن می توان به انواع Program های میکروکنترلر و EEPROM و همچنین پلی برای برقراری ارتباط انواع دستگاه های کنترل صنعتی و هشدار دهنده نام برد.

پورت External SATA :

در واقع پورت تکامل یافته SATA است از جمله تغییرات محوری که برای استاندارد سازی e-SATA انجام شده ، میتوان به موارد زیر اشاره کرد:

- تغییر محدوده حداقل پتانسیل الکتریکی ارسال اطلاعات از دامنه 400-600 mv به دامنه 500-600 mv

- تغییر محدوده حداقل پتانسیل الکتریکی دریافت اطلاعات از دامنه 325-600 mv به دامنه 240-600 mv

- تغییر حداکثر طول کابل از 1 متر به 2 متر

- تغییرات بنیادی در نوع پوشش حفاظتی به کار رفته در کانکتور و پورت e-SATA برای حداکثر کاهش نویز

از جمله ویژگی های متمایز این پورت میتوان به خصیصه Hotplug اشاره کرد که طی آن بدون نیاز به خاموش کردن سیستم میتوان دستگاه های متصل به این پورت را جدا کرده یا تعویض نمایید. انتقال اطلاعات در این پورت 8 پین به صورت سریال انجام می گیرد و حداکثر سرعت انتقال اطلاعات در این پورت به 300 MB/s می رسد.

ازجمله دستگاه هایی که به این پورت متصل میشوند، میتوان به انواع دستگاههای ذخیره ساز مانند هارددیسک پرتابل، درایورهای نوری و… اشاره کرد.

پورت Audio :

صدا با دو فرمت دیجیتال و آنالوگ در خروجی مادربوردها ارائه میشود ،فرمت آنالوگ از طریق کانکتورهای Audio I/O در دو مدل 7،1 کاناله (6 کانکتور) و 5،1(3کانکتور) عرضه میشود. در واقع با توجه به مدل چیپ Audio Codec که در مادربورد تعبیه شده، این دو نوع کانکتور در پنل پشتی مادربورد تعبیه میشوند. این کانکتورها اصطلاحا Audio jacks نامیده می شوند و استاندارد سایز فیش رابطی که به این کانکتورها متصل میشود 3.5 mm TRS است.

همانطور که در تصویر می بینید، این پورت ها با رنگهای مختلف از یکدیگر متمایز می شوند. این رنگبندی در سال1999 توسط دو کمپانی اینتل و مایکروسافت براساس استاندارد PC99 وضع شده است. لازم به ذکر است که این کانکتورها اصطلاحات قابل برنامه ریزی هستند و در وضعیتهای مختلف عملکرد متفاوتی از خود نشان می دهند.

نسخه غیررایگان Cloudflare همچنین گواهی SSL و کسب و کارها به واسطه این گواهی میتوانند ارتباطات وب سایت خود را کاملاً رمزگذاری شده (Encrypted) پیش ببرند؛ موضوعی که در بحث امنیت فعالین حوزه تجارت الکترونیک بسیار حائز اهمیت است.

نسخه غیررایگان Cloudflare همچنین گواهی SSL و کسب و کارها به واسطه این گواهی میتوانند ارتباطات وب سایت خود را کاملاً رمزگذاری شده (Encrypted) پیش ببرند؛ موضوعی که در بحث امنیت فعالین حوزه تجارت الکترونیک بسیار حائز اهمیت است.

• عدم ارسال اطلاعات دارای طبقهبندی از طریق پست الکترونیک

• عدم ارسال اطلاعات دارای طبقهبندی از طریق پست الکترونیک