آسیبپذیری صدها هزار روتر نسبت به حملات از راه دور بعلت نقص Realtek SDK

یک آسیبپذیری جدی که بر روی eCos SDK ساخته شده توسط شرکت سمیکانداکتور تایوانی Realtek تأثیر میگذارد ، میتواند دستگاههای شبکه بسیاری از تأمین کنندگان را در معرض حملات از راه دور قرار دهد .

این حفره امنیتی که تحت عنوان CVE-2022-27255 ردیابی میشود و دارای درجه «شدت بالا» است ، بهعنوان یک سرریز بافر مبتنی بر استک توصیف شده است که میتواند به مهاجم راه دور اجازه دهد تا در دستگاههایی که از SDK استفاده میکنند ، خرابی ایجاد کند یا به اجرای کد دلخواه دست یابد . یک چنین حملهای را میتوان از طریق رابط WAN با استفاده از پکتهای SIP ساخته و طراحی شده ، انجام داد .

اساساً Realtek eCos SDK به شرکتهایی ارائه میشود که روترها ، اکسس پوینتها و ریپیترهایی که توسط SoCهای خانواده RTL819x تولید میکنند ، ارائه میشود . SDK عملکردهای پایه روتر ، از جمله اینترفیس مدیریت وب و استک شبکه را پیاده سازی میکند . تأمینکنندگان میتوانند در ادامه آن این SDK را ایجاد کنند تا عملکردهای سفارشی و نام تجاری خود را به دستگاه اضافه کنند .

مجموعه Realtek در ماه مارس و زمانی که انتشار یک پچ را اعلام کرد ، مشتریان را در مورد آسیبپذیری eCos SDK مطلع کرد . با این حال ، این مربوط به OEMهایی است که از SDK استفاده میکنند تا اطمینان حاصل کنند که پچ در دستگاههای کاربر نهایی توزیع میشود .

یافته محققین شرکت امنیت سایبری فارادی سکیوریتی مستقر در آرژانتین توسط Realtek برای کشف این آسیبپذیری تأیید شده است . محقق فارادی ، اکتاویو جیاناتیمپو ، که در حال ارائه جزئیات یافتهها در روز جمعه در کنفرانس DEF CON در لاس وگاس است ، قبل از این رویداد اطلاعاتی را با خبرگزاریهای حوزه امنیت سایبری به اشتراک گذاشت .

این محقق گفت که این آسیبپذیری میتواند از راه دور (مستقیماً از اینترنت) برای هک کردن روترهای آسیبدیده که با تنظیمات پیشفرض اجرا میشوند مورد سواستفاده قرار گیرد . و نکته قابل توجه اینکه هیچ تعامل کاربری برای بهرهبرداری موفقیتآمیز از این آسیبپذیری مورد نیاز نیست .

وی توضیح داد : «کد آسیبپذیر بخشی از استک شبکه است که اگر دستگاه به اینترنت متصل باشد ، مهاجم فقط باید یک پکت ارسال کند تا کنترل دستگاه را در دست بگیرد .»

جیاناتیمپو گفت که آنها تقریباً ۲۰ تأمینکننده را شناسایی کردهاند که از SDK آسیبپذیر برای محصولات خود استفاده میکنند ، از جمله Tenda ، Nexxt ، Intelbras و D-Link . با این حال ، ممکن است تأمینکنندگان دیگری نیز وجود داشته باشند که تحت تأثیر این آسیبپذیری هستند اما هنوز آنها شناسایی نشدهاند .

جیاناتیمپو خاطرنشان کرد : «فرآیند شناسایی محصولات OEM آسیبدیده به دلیل عدم رؤیت زنجیره تأمین آنها ، بسیار نگرانکننده است .»

در حالی که هیچ نشانهای مبنی بر سواستفاده از این نقص در فضای سایبری وجود ندارد ، ممکن است تعداد قابل توجهی از دستگاهها به دلیل این آسیبپذیری در معرض حملات قرار گیرند ، بنابراین چنین مشکلی ممکن است برای عاملان مخرب بسیار وسوسهانگیز باشد .

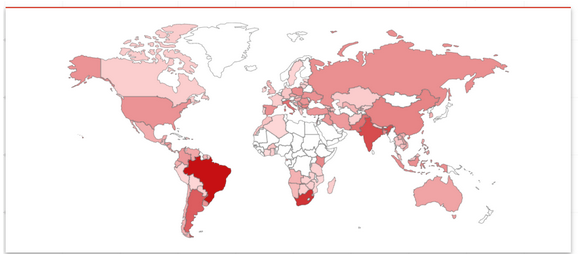

فارادی جستجوی Shodan را انجام داده و بیش از ۶۰۰۰۰ روتر آسیبپذیر را شناسایی کرده است که پنل مدیریت آنها در معرض دید قرار گرفته است . علاوه بر این ، Mercadolibre ، بزرگترین سایت تجارت الکترونیک در آمریکای لاتین ، بر اساس پیشخوان فروش نمایش داده شده در صفحات محصول، ۱۳۰۰۰۰ دستگاه تحت تأثیر این آسیبپذیری را فروخته است . همچنین آنطور که در گزارش ها مشاهده گردیده ، ایران نیز در بین مخاطبان این آسیب پذیری قرار دارد .

جیاناتیمپو توضیح داد : «پنل ادمین به طور پیش فرض فعال نیست، بنابراین تعداد کل دستگاههای در معرض نمایش باید بیشتر باشد . شناسایی از راه دور روترهای آسیبدیده مستلزم راهاندازی این آسیبپذیری است که خارج از محدوده تحقیقاتی ما است .»

عوامل تهدید برای هدف قرار دادن آسیبپذیریهای Realtek SDK در حملات خود شناخته شدهاند . سال گذشته نیز محققان بهرهبرداری از یک نقص را تنها چند روز پس از افشای آن مشاهده کردند .