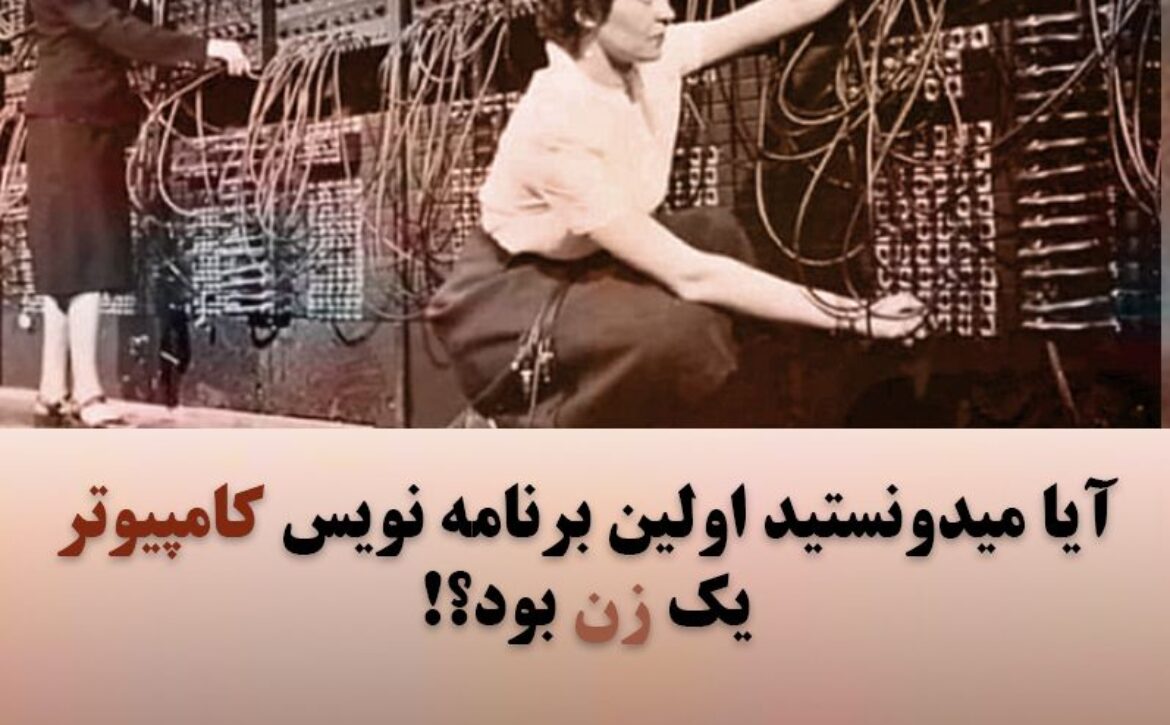

آیا میدونستید اولین برنامه نویس کامپیوتر یک زن بود؟!

وزارت دفاع آمریکا در سال ۱۹۷۹ به افتخار این دانشمند، نام وی را بر زبان برنامهنویسی ایدا (آدا) گذاشت .

اوگوستا آدا بایرون (لاولیس) Ada Lovelace ، در ۱۰ دسامبر سال ۱۸۱۵ در لندن به دنیا آمد، او دختر «لرد بایرون» شاعر معروف انگلیسی بود .

عمده شهرت آدا لاولیس، به خاطر نوشتن توضیحاتی در مورد ماشین محاسباتی مکانیکی «چارلز بابیج» است . امروزه او را نخستین برنامهنویس کامپیوتری میدانند . در شرایطی که هیچ کس حتی بابیج پیش بینی نمیکرد که روزی کامپیوترها ، کارهایی به جز محاسبات عددی انجام دهند ، او در همان زمان، قابلیتهای کامپیوترها را زندگی آینده بشر مثلا در زمینه هوش مصنوعی ، بهکارگیری نرمافزارها و ساختن موسیقی پیشبینی میکرد .

آدا ، در شرایطی به دنیا آمد که پدرش انتظار داشت ، صاحب یک فرزند پسر شود. یک ماه بعد از به دنیا آمدن ادا ، آنابلا –همسر بایرون– از او جدا شد و گرچه طبق قوانین بایرون حق داشت که سرپرستی آدا را به مادرش ندهد ، اجازه داد آنابلا، آدا را با خود به خانه پدرش ببرد .

در سال ۱۸۲۴ لرد بایرون درگدشت ، تا زمان مرگ او هیچ ارتباطی با دخترش برقرار نکرد و مادر آدا ، تنها شخص در زندگی او به شمار میرفت .

در سال ۱۸۲۹، در ۱۴ سالگی آدا بیمار شد و بعد از یک دوره فلج یک ماهه، یک سال خانهنشین شد ، اما در همین زمان از تحصیل دست برنداشت . وقتی که آدا ۱۷ ساله شد ، استعدادش در ریاضیات ، نمود پیدا کرد . مادر آدا علاقه داشت که او علایق کاملا متفاوتی را نسبت به پدر شاعرش دنبال کند ، شاید به همین خاطر بود که آدا جذب ریاضیات شد .

در سال ۱۸۳۵ او با ویلیام کینگ ازدواج کرد، ازدواجی که حاصل آن سه فرزند بود.

رفته رفته او با بزرگانی مثل چالز بابیج ، چارلز دیکنز و مایکل فارادی آشنا شد . اما مهمترین دوره زندگی آدا را میتوان یک بازه زمانی ۹ ماهه در فاصله سالهای ۱۸۴۲ تا ۱۸۴۳ دانست :

رفته رفته او با بزرگانی مثل چالز بابیج ، چارلز دیکنز و مایکل فارادی آشنا شد . اما مهمترین دوره زندگی آدا را میتوان یک بازه زمانی ۹ ماهه در فاصله سالهای ۱۸۴۲ تا ۱۸۴۳ دانست :

در سال ۱۸۴۲، چارلز بابیج برای ایراد یک سخنرانی در مورد «ماشین تحلیلی» به دانشگاه تورین دعوت شده بود . متن سخنرانی او را یک ریاضیدان جوان ایتالیایی به نام «لوییجی منابرا» به زبان فرانسوی نوشته بود . آدا از سوی بابیج مأمور شد که این یادداشتها را از زبان فرانسوی به انگلیسی ترجمه کند . این کار ۹ ماه طول کشید .

اما آدا به ترجمه اکتفا نکرده و چیزهایی هم بر این نوشتهها افزود . کل متنی که آدا، به بابیج داد ، ۶ قسمت داشت که از A تا G علامتگذاری شده بودند . قسمت G یادداشت که نوشتههای اضافه بر ترجمه خود آدا بود، طولانیترین قسمت متن را تشکیل میداد. آدا در این قسمت الگوریتمی برای بهکارگیری در ماشین تحلیلی نوشته بود که با آن میشد «اعداد برنولی» را محاسبه کرد . به خاطر نوشتن همین الگوریتم ، که قابلیت به کارگیری در یک رایانه مکانیکی اولیه را داشت ، آدا نخستین الگوریتمنویس کامپیوتری تاریخ محسوب میشود . گرچه برخیها خود بابیج را نویسنده این الگوریتم میدانند ، اما یادداشتی از بابیج که در سال ۱۸۴۶ نوشته شده است ، شکی باقی نمیگذارد که آدا نقش اصلی را در نوشتن الگوریتم داشته است .

آدا در ۳۶ سالگی به خاطر ابتلا به سرطان رحم درگذشت و در کلیسای سنت ماری ماگدالن در جوار پدری که هیچگاه نمیشناختش ، به خاک سپرده شد .

آدا در ۳۶ سالگی به خاطر ابتلا به سرطان رحم درگذشت و در کلیسای سنت ماری ماگدالن در جوار پدری که هیچگاه نمیشناختش ، به خاک سپرده شد .

– یکصد سال بعد از فوت او در سال ۱۹۵۳، یادداشتهای فراموششده او، مجددا منتشر شد .

– وزارت دفاع آمریکا به پاس قدردانی از او ، نام یک زبان برنامهنویسی ایجاد شده توسط این دپارتمان، را زبان برنامهنوسی آدا نامید .

– تصویری از آیدا روی برچسبهای هولوگرام محصولات مختلف مایکروسافت ، دیده میشود .

– از سال ۱۹۹۸، جامعه کامپیوتر انگلیس ، جایزهای به نام آدا ، به طور سالانه اهدا میکند و از سال ۲۰۰۸، یک مسابقه سالانه بین دانشجویان دختر رشتههای کامپیوتر به نام آدا برگزار میکند .

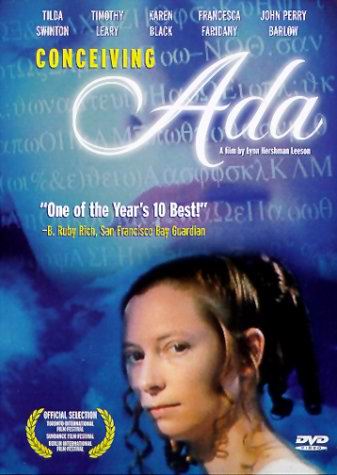

– در سال ۱۹۹۷ فیلمی با عنوان Conceiving Ada با محوریت داستانی آدا لاولیس ساخته شد . در این فیلم «تیلدا سوئینتون»، هنرپیشه مشهوری که این اواخر او را در فیلمهایی همچون «بعد از خواندن ، بسوزان» ، «جولیا» و «مایکل کلایتون» دیدهایم ، نقش آدا لاولیس را بازی میکند. داستان فیلم درباره یک نابغه کامپیوتر است که راهی برای ارتباط با گذشتگان پیدا میکند، او با آدا ارتباط برقرا میکند و تصمیم میگیرد او را به زمان حال بیاورد .

– ویلیام گیبسون در سال ۱۹۹۰ کتابی با عنوان ماشین تفریقی در مورد نوشت که یک نوول تاریخی در مورد زندگی آدا است .

– ویلیام گیبسون در سال ۱۹۹۰ کتابی با عنوان ماشین تفریقی در مورد نوشت که یک نوول تاریخی در مورد زندگی آدا است .

یک زبان برنامهنویسی شیگرا و سطح بالا است که در سال ۱۹۸۳ میلادی توسط وزارت دفاع ایالات متحده ایجاد شد . برای ایجاد این زبان برنامه نویسی بیش از هر زبان دیگری هزینه صرف شدهاست . نام زبان Ada برای گرامیداشت ایدا لاولیس، زنی که نخستین زبان برنامهنویسی را در جهان نوشت انتخاب شده است.

شکست Ariane 5 وجود نقص در یک برنامه Ada و یا غیر فعال کردن چک کننده های Ada باعث شکست راکت Ariane 5 در آژانس فضایی اروپا شد. و باعث شکست زبان برنامه سازی Ada شد .

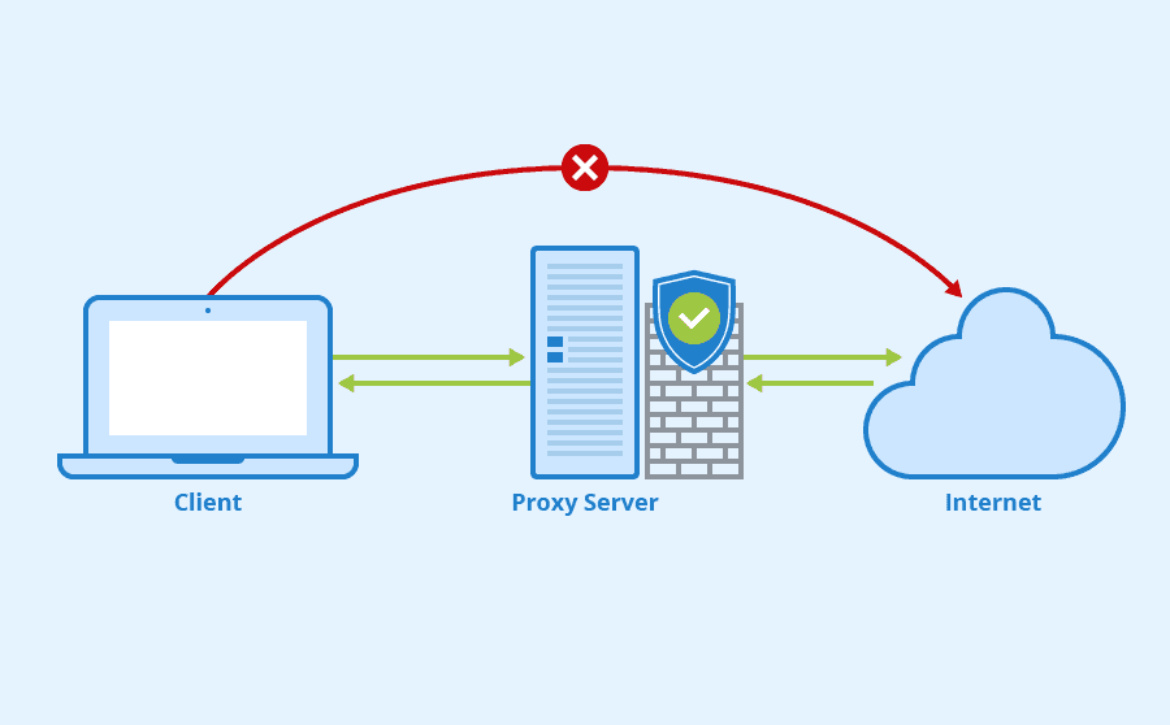

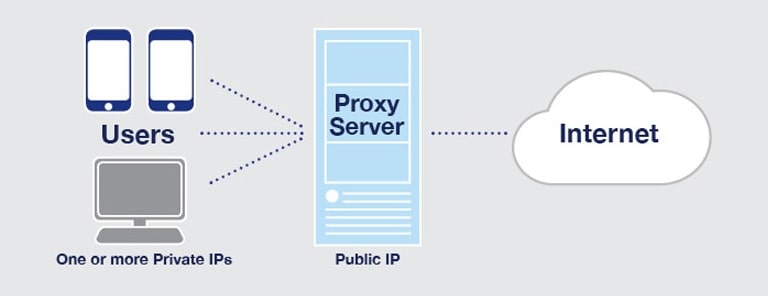

از طرفی پیک موتوری اگر فضول باشد می تواند محتویات بسته را باز کند و آن را واکاوی کند ، می تواند برای امنیت خودش بررسی کند که محتوای بسته بمب نباشد و اگر بود بمب را از بسته خارج کند ، در واقع پیک موتوری چون حامل بسته ما است می تواند محتوای بسته را مشاهده کند و طبق قوانین سازمان حمل و نقل اگر مورد خلافی دیده شود از جعبه خارج و آن را فیلتر کند . در ضمن اگر کسی بخواهد بسته را به سرقت ببرد این پیک موتوری است که مثل زورو شمشیرش را در میاورد و مهاجم را مورد اصابت قرار می دهد و از اینجور چیزها … در ضمن استفاده از پیک موتوری تو ترافیک تهران باعث میشه ترافیک به نسبت کمتر از این باشه که با ماشین بسته ها رو جابجا کنیم . خوب حالا بریم سراغ معرفی این مفهوم کذایی یعنی پروکسی سرور …

از طرفی پیک موتوری اگر فضول باشد می تواند محتویات بسته را باز کند و آن را واکاوی کند ، می تواند برای امنیت خودش بررسی کند که محتوای بسته بمب نباشد و اگر بود بمب را از بسته خارج کند ، در واقع پیک موتوری چون حامل بسته ما است می تواند محتوای بسته را مشاهده کند و طبق قوانین سازمان حمل و نقل اگر مورد خلافی دیده شود از جعبه خارج و آن را فیلتر کند . در ضمن اگر کسی بخواهد بسته را به سرقت ببرد این پیک موتوری است که مثل زورو شمشیرش را در میاورد و مهاجم را مورد اصابت قرار می دهد و از اینجور چیزها … در ضمن استفاده از پیک موتوری تو ترافیک تهران باعث میشه ترافیک به نسبت کمتر از این باشه که با ماشین بسته ها رو جابجا کنیم . خوب حالا بریم سراغ معرفی این مفهوم کذایی یعنی پروکسی سرور …