برخی از وب سایتها میتوانند محتوای خود را برای مخاطبان در مکانهای جغرافیایی خاص محدود کنند. برای غلبه بر مسدودسازی، ممکن است از یک سرور پراکسی یا شبکه خصوصی مجازی (VPN) استفاده کنید. آنها درخواست وب شما را پردازش میکنند و آنها را از طریق سرورهای مختلف در مکانهای مجاز هدایت مینمایند.

اما این لزوماً امنترین راه برای وبگردی نیست. افرادی که پشت آن سرورها هستند ممکن است یک هانی پات برای رهگیری دادههای شما راهاندازی کنند. بنابراین، شما از یک لیست پروکسی امن و رایگان برای حفظ امنیت و ناشناس بودن به طور همزمان استفاده میکنید.

هانی پاتینگ یا Honeypotting چیست؟

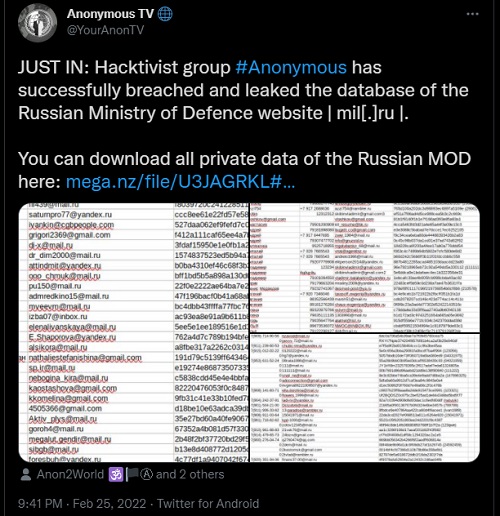

هانی پات طعمهای برای فریب مهاجمان احتمالی است. اغلب از honey potting برای شناسایی هکرها، دفاع از سیستم در برابر حملات و یافتن آسیبپذیریهای سیستم استفاده میشود.

در این فرآیند، یک کامپیوتر یا شبکه مشابه شبکه واقعی راهاندازی میشود. اما این یک سیستم ایزوله است که به دقت نظارت میشود. هنگامی که هکرها این شبکه را به عنوان یک کندوی بالقوه پر از شهد هدف قرار میدهند، اطلاعات مربوط به پارامترهای مختلف جمعآوری میشود تا هویت آنها آشکار شود و تهدیدها مشخص شوند.

سازمانهای مجری قانون از این ترفند برای ردیابی آدرسهای IP و مکان هکرها استفاده میکنند. شرکتها از honey potting برای یافتن آسیبپذیریهای سیستم خود و توسعه امنیت کلی سیستم در برابر حملات مشابه استفاده میکنند.

هنگامی که از یک سرور پراکسی رایگان استفاده میکنید نیز همین اتفاق میافتد. هر زمان که درخواستی را از طریق یک سرور پراکسی ارسال میکنید، اغلب دادهها را در میانه راه رهگیری میکند و حتی میتواند آنها را دستکاری کند.

نشت دادهها بزرگترین تهدید استفاده از یک سرور پراکسی رایگان است. سرور بین شما و وب سرور مورد نظر میتواند اطلاعات مهمی را در مورد شما و سیستم شما نشت و نشر دهد.

آیا سرورهای پروکسی رایگان واقعاً رایگان هستند؟

هیچ چیز در این دنیا رایگان نیست. ممکن است یک سرور پراکسی رایگان به صورت آنلاین پیدا کنید و فکر کنید کسی آن را برای کمک به افراد راهاندازی کرده است. اما هرگز اینطور نیست. از سرورهای پروکسی برای جذب شما به شبکه و جمعآوری اطلاعات در مورد شما استفاده میشود.

اگر هنگام استفاده از سرورهای پراکسی، نوار آدرس مرورگر خود را از نزدیک تماشا کنید، خواهید دید که سرور پروکسی به جای HTTPS از اتصالات HTTP استفاده میکند. این یعنی چی؟

اتصالات HTTPS دادههای شما را رمزگذاری میکنند، بنابراین هیچ کس نمیتواند آنها را در راه ربوده باشد. اما اتصالات HTTP دادههای رمزگذاری نشده را ارسال میکنند که به راحتی میتوان آنها را ربوده و در میانه راه دستکاری کرد.

ارائهدهندگان خدمات پروکسی این اطلاعات را جمعآوری میکنند و از آنها برای نقشهبرداری فعالیت آنلاین شما برای نمایش تبلیغات هدفمند استفاده میکنند. آنها حتی میتوانند کد HTML یا جاوا اسکریپت وب سایت شما را برای نمایش تبلیغات تغییر دهند.

اما همه چیز به اینجا ختم نمیشود. اگر شخص شرور و مهاجم سرور پروکسی را میزبانی کند، میتواند اطلاعات حساسی مانند رمز عبور، اطلاعات بانکی یا اطلاعات کارت اعتباری شما را بدزدد و از طرف شما فعالیتهای کلاهبرداری انجام دهد.

رایانه شما همچنین میتواند به عنوان بخشی از سرور پروکسی بدون رضایت شما مورد استفاده قرار گیرد. همه اینها فقط به یک چیز اشاره دارد. سرورهای پروکسی رایگان در واقع رایگان نیستند. آنها برای شما هزینه امنیتی دارند!

آیا همه پروکسیهای رایگان بد هستند؟

اگرچه اکثر سرورهای پروکسی رایگان قابل اعتماد نیستند، اما همچنان میتوانید سرورهای پراکسی رایگانی را پیدا کنید که اطلاعات شما را به سرقت نبرند یا سیستم شما را در برابر حملات آسیبپذیر نکنند.

اما این پروکسیها اغلب توسط ارائهدهندگانی که ما به عنوان ارائهدهندگان پراکسی ممتاز میشناسیم ارائه میشوند. ممکن است یک پراکسی پریمیوم دریافت کنید که به اندازه پراکسیهای ممتاز هزینهای برای شما ندارد اما محیط امنی برای مرور وب در اختیار شما قرار میدهد.

این سرورها نیز بدون جمعآوری اطلاعات شما، ناشناس بودنتان را حفظ میکنند. برخی از آنها یک نسخه آزمایشی رایگان برای بررسی عملکرد سرور ارائه میدهند.

چگونه یک پروکسی سرور رایگان را بررسی کنیم؟

شما میتوانید یک لیست پراکسی رایگان را با چکرهای مختلف موجود به صورت آنلاین بررسی کنید. این چکرها پارامترهای مختلف آن سرورهای پروکسی را اندازهگیری میکند و بهترین گزینه ممکن برای اتصال را به شما نشان میدهد.

به عنوان مثال، یک سرور پروکسی ایمن باید همیشه یک پروتکل HTTPS داشته باشد تا اطلاعات شما قبل از شروع به کار رمزگذاری شود. سرعت اتصال یک سرور پروکسی خوب نیز نسبتاً سریع خواهد بود.

شما میتوانید اطلاعات این چکرها را برای تعیین امنترین سرور پروکسی تجزیه و تحلیل کنید. اما اگر نمیخواهید زحمت آزمون و خطا را تحمل کنید یا برای اتصال به یک وبسایت عجله دارید، میتوانید از پروکسیهای رایگان تأیید شده توسط Proxyway استفاده کنید.

پس بهترین سرورهای پروکسی رایگان کدامند؟

به سادگی از فهرست پراکسی رایگان ذکر شده در بالا برای تماشای محتوای خاص مکان یا مرور وب به صورت ناشناس استفاده کنید. Proxyway تمام سرورهای پراکسی را بر اساس جنبههای مختلف آزمایش میکند و آنها را تأیید میکند تا بتوانید به شکل قابل اعتمادی از آن سرورها استفاده کنید.

آنها اطلاعات شما را نمیدزدند یا با تغییر محتوای شما تبلیغات هدفمندی را به شما نشان نمیدهند. رایانه شما همچنین به عنوان بخشی از شبکه پروکسی توسط این ارائهدهندگان استفاده نخواهد شد. با این سرورهای پراکسی رایگان، بدون به خطر انداختن امنیت خود، بیشترین بهره را میتوانید از یک سرور پراکسی ببرید.