هشدار افتا درباره بدافزار چاپلین

بدافزار جدیدی با نام چاپلین، به تازگی در زیرساختهای حیاتی، فعال شده که عامل وقوع حادثه سایبری و اختلالات اخیر بوده است.

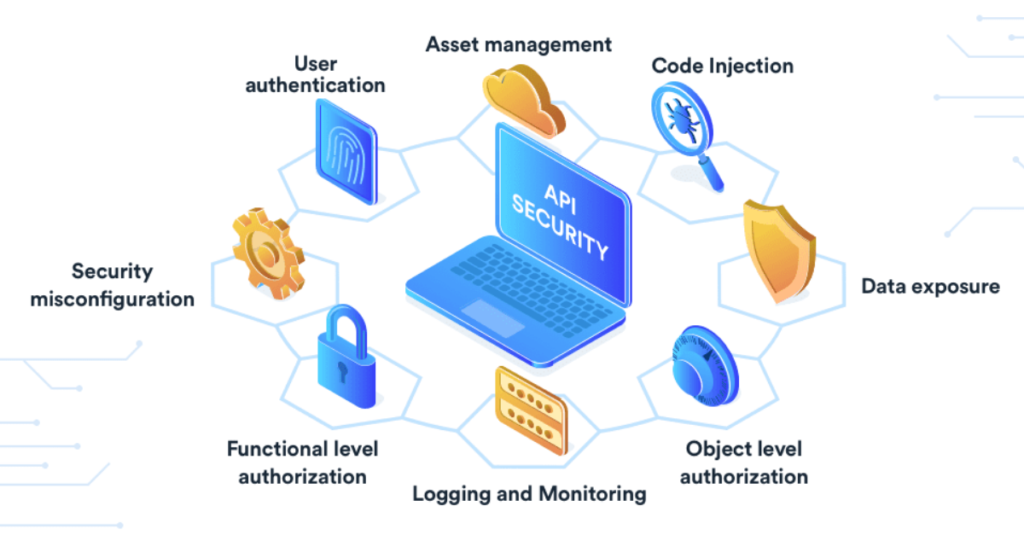

به گزارش مرکز مدیریت راهبردی افتا ، بدافزار چاپلین (Chaplin)، بهتازگی در زیرساختهای حیاتی، فعال شده که عامل وقوع حادثه سایبری و اختلالات اخیر بوده است. مرکز مدیریت راهبردی افتا اعلام کرد اجرای دستورات مخرب در CMD، تغییر تنظیمات امنیتی، تزریق به پردازههای معتبر ویندوز و تخریب، MBR سیستم از جمله قابلیتهای این بدافزار است. دیگر ویژگی حایز اهمیت در بدافزار چاپلین، قابلیت خود انتشاری به شبکههای صنعتی است؛ بنابراین در صورتیکه مجزاسازی شبکه IT از شبکههای صنعتی انجام نگرفته باشد، فعالیت مخربگونه این بدافزار به شبکه صنعتی نیز سرایت و سامانههای کنترلی را در این شبکهها، دچار اختلال میکند.

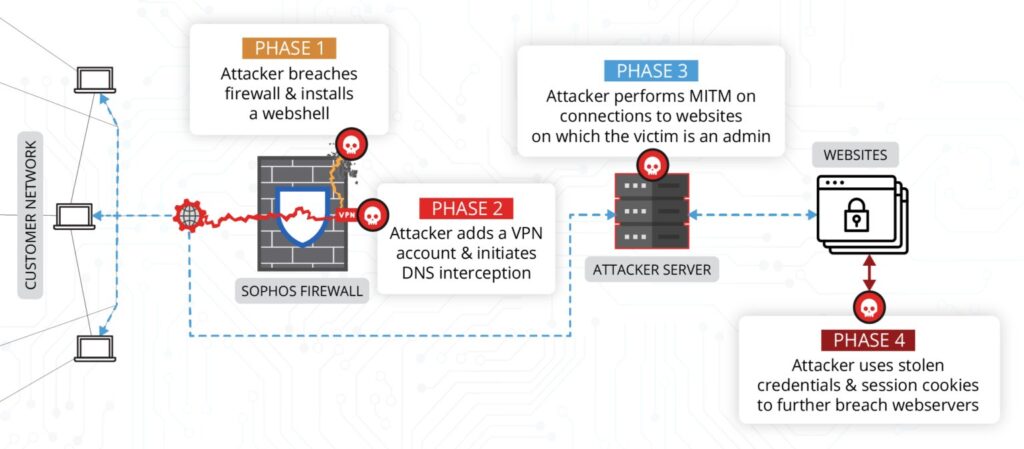

بدافزارچاپلین که توسعه آن از اوایل امسال آغاز شده است، از خانواده تروجانها محسوب میشود. عدم تفکیک شبکه حیاتی از اینترنت (به خصوص شبکه IT از OT)، استفاده از نام کاربری و رمز عبور پیشفرض یا ساده و همچنین استفاده از نرمافزارهای آسیبپذیر (بهخصوص در لبه اینترنت)، عواملی هستند که در پیشبرد اهداف طراحان بدافزار، نفوذ مهاجمان سایبری به زیرساختهای صنعتی و گسترش دامنه آلودگی نقش داشتهاند.

این بدافزار، برای انتقال اطلاعات و ارتباط با خارج از شبکه سازمان، ترافیک غیرمتداول ICMP تولید میکند. با توجه به تمرکز حمله اخیر روی زیرساختهای صنعتی، ضروری است متولیان و مسئولان IT زیرساختها، شبکههای فناوری اطلاعات را از صنعتی جداسازی فیزیکی و اتصال غیرضروری سرویسها را با اینترنت لغو کنند.

کارشناسان امنیت سایبری مرکز مدیریت رابردی افتا میگویند: لغو دسترسیهای از راه دور (تا اطلاع ثانوی)، غیرفعالسازی حسابهای کاربری غیرضروری و فعالسازی یا تغییر رمز عبور پیکربندی برای تمام PLCها و عدم استفاده از حافظههای جانبی USB از دیگر اقدامات مقابله با نفوذ و فعالیت بدافزارها و باجافزارهاست. مرکز مدیریت راهبردی افتا از متخصصان، کارشناسان و مدیران حوزه IT دستگاهها و سازمانهای دارای زیرساخت و شبکههای صنعتی سازمانها خواسته است تا با مراجعه به این لینک با شاخصهای آلودگی بدافزار Chaplin که تا کنون شناسایی شدهاند و نحوه کارکرد سیستمهای تشخیص نفوذ (IDS) این بدافزار، آشنا شوند.

مرکز ملی فضای مجازی، نیز روز گذشته اعلام کرد بخشی از سیستم های فناوری اطلاعات فولاد کشور مورد حمله سایبری دشمنان خارجی قرار گرفت و به تبع آن بخشهایی از فولاد هرمزگان و خوزستان نیز دچار اختلال در تولید شد که به سرعت سیستمهای امنیتی نسبت به مهار و دفع آثار حمله سایبری مذکور اقدام کردند. مرکز ملی همچنین هرگونه اخبار در مورد حمله سایر مراکز را تکذیب کرد.