رفع آسیبپذیریهای با شدت بالا در محصولات سیسکو

سیسکو چندین آسیبپذیری را با شدت بالا در محصولات خود برطرف نمود . این نقصها محصولات identity، email و web security سیسکو را تحت تأثیر قرار میدهند .

- CVE-2022-20961 : این آسیبپذیری با شدت بالا (8.8 از 10)، در رابط مدیریت تحتوب سیستم احراز هویت و کنترل دسترسی سیسکو به نام Cisco Identity Services Engine (ISE) وجود دارد و به مهاجم احرازهویتنشده اجازه میدهد از راه دور یک حملهی cross-site request forgery (CSRF) را راهاندازی کرده و اقدامات دلخواه خود را در دستگاههای تحت تأثیر انجام دهد. این آسیبپذیری به دلیل محافظت ناکافی در برابر حملهی CSRF برای رابط مدیریت تحتوب در دستگاه آسیبپذیر ایجاد میشود و مهاجم میتواند با متقاعد کردن کاربرِ رابط مدیریت برای کلیک بر روی یک لینک جعلی از این نقص بهرهبرداری نماید. بهرهبرداری موفقیتآمیز از این نقص، برای مهاجم امکان اجرای اقدامات دلخواه را با دسترسی کاربر مورد هدف فراهم میکند.

- CVE-2022-20956 : این آسیبپذیری با شدت بالا (7.1 از 10)، در رابط مدیریت تحتوب سیستم احراز هویت و کنترل دسترسی سیسکو به نام Cisco Identity Services Engine (ISE) وجود دارد و به مهاجم احراز هویتشده اجازه میدهد از راه دور فرایند تعیین مجوز دسترسی (authorization) را دور بزند و به سیستمفایلها دسترسی پیدا کند. این آسیبپذیری به دلیل کنترل دسترسی نامناسب در رابطه مدیریت تحتوب در دستگاه آسیبپذیر ایجاد میشود و مهاجم با ارسال یک درخواست HTTP ساختگی به دستگاه آسیبپذیر میتواند از این نقص بهرهبرداری نماید. بهرهبرداری موفقیتآمیز از این نقص برای مهاجم امکان فهرست، دانلود و حذف فایلهایی را برای مهاجم فراهم میکند که نباید به آنها دسترسی داشته باشد .

- CVE-2022-20958 : یک آسیبپذیری با شدت بالا (8.3 از 10) در رابط مدیریت تحتوب نرمافزار Cisco BroadWorks CommPilot Application Software وجود دارد که به مهاجم احرازهویتشده اجازه میدهد از راه دور کد دلخواه خود را بر روی دستگاه آسیبپذیر اجرا نماید. این آسیبپذیری به دلیل اعتبارسنجی ناکافی ورودیهای کاربر ایجاد میشود و مهاجم با ارسال یک درخواست HTTP ساختگی به رابط وب دستگاه آسیبپذیر میتواند از این نقص بهرهبرداری نماید. بهرهبرداری موفق از این نقص برای مهاجم امکان اجرای کد دلخواه را بر روی دستگاه آسیبپذیر به عنوان کاربر bworks فراهم میکند و از این طریق مهاجم میتواند فایلهای دلخواه را در سیستمفایل بخواند و یا در برخی از فرایندها یا پروسسهای در حال اجرا وقفه ایجاد نماید.

- CVE-2022-20951 : این آسیبپذیری با شدت بالا (7.7 در 10) در رابط مدیریت تحتوب نرمافزار Cisco BroadWorks CommPilot Application Software وجود دارد که به مهاجم احرازهویتشده اجازه میدهد از راه دور حملهی server-side request forgery (SSRF) را بر روی دستگاه آسیبپذیر انجام دهد. این آسیبپذیری به دلیل اعتبارسنجی ناکافی ورودیهای کاربر ایجاد میشود و مهاجم با ارسال یک درخواست HTTP ساختگی به رابط وب دستگاه آسیبپذیر میتواند از این نقص بهرهبرداری نماید. بهرهبرداری موفق از این آسیبپذیری به مهاجم اجازه میدهد اطلاعات محرمانه را از سرور Cisco BroadWorks و سایر دستگاههای موجود در شبکه به دست آورد.

محصولات تحت تأثیر

این آسیبپذیریها محصولات Cisco Identity Services Engine (ISE) و Cisco BroadWorks CommPilot Application Software را تحت تأثیر قرار میدهند.

توصیههای امنیتی

آسیبپذیریهای مذکور به شرح زیر در محصولات سیسکو برطرف شدهاند :

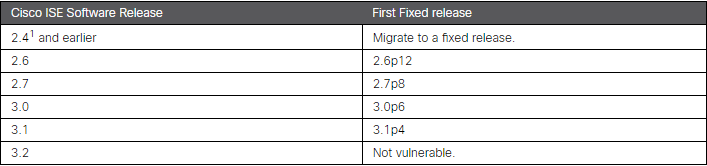

- CVE-2022-2096 :

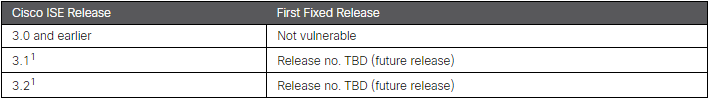

- CVE-2022-20956 :

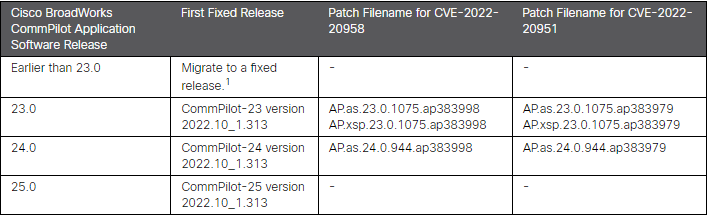

- CVE-2022-20951 و CVE-2022-20958 :

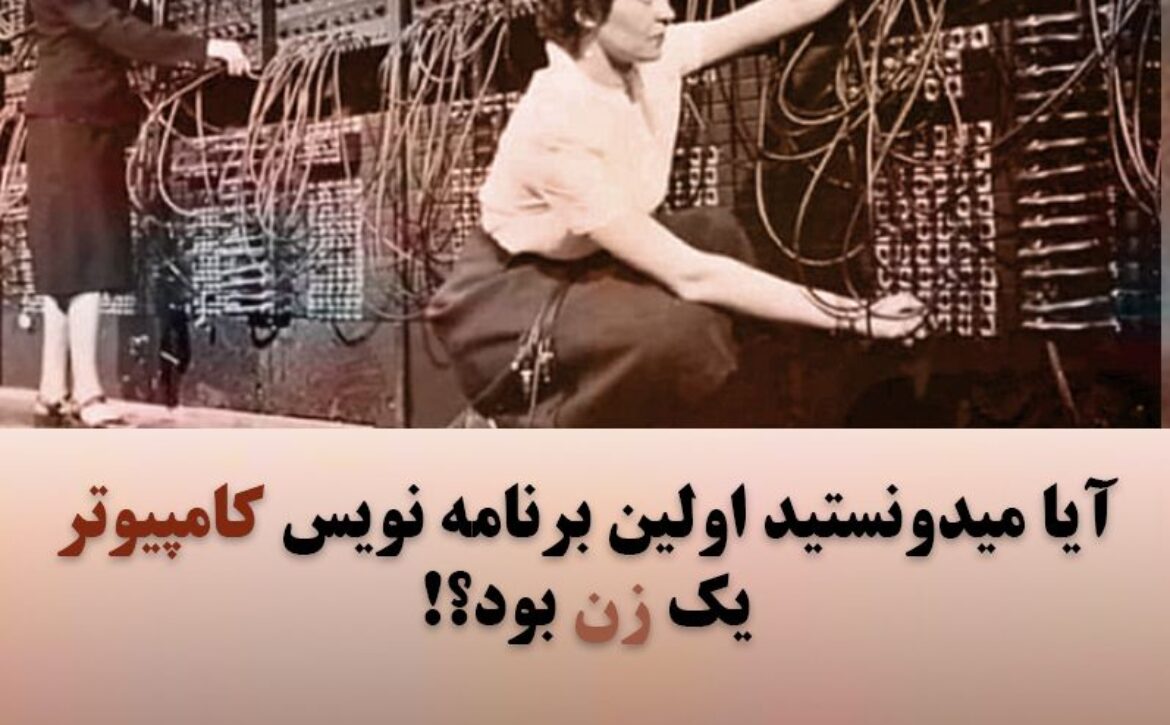

رفته رفته او با بزرگانی مثل چالز بابیج ، چارلز دیکنز و مایکل فارادی آشنا شد . اما مهمترین دوره زندگی آدا را میتوان یک بازه زمانی ۹ ماهه در فاصله سالهای ۱۸۴۲ تا ۱۸۴۳ دانست :

رفته رفته او با بزرگانی مثل چالز بابیج ، چارلز دیکنز و مایکل فارادی آشنا شد . اما مهمترین دوره زندگی آدا را میتوان یک بازه زمانی ۹ ماهه در فاصله سالهای ۱۸۴۲ تا ۱۸۴۳ دانست : آدا در ۳۶ سالگی به خاطر ابتلا به سرطان رحم درگذشت و در کلیسای سنت ماری ماگدالن در جوار پدری که هیچگاه نمیشناختش ، به خاک سپرده شد .

آدا در ۳۶ سالگی به خاطر ابتلا به سرطان رحم درگذشت و در کلیسای سنت ماری ماگدالن در جوار پدری که هیچگاه نمیشناختش ، به خاک سپرده شد . – ویلیام گیبسون در سال ۱۹۹۰ کتابی با عنوان ماشین تفریقی در مورد نوشت که یک نوول تاریخی در مورد زندگی آدا است .

– ویلیام گیبسون در سال ۱۹۹۰ کتابی با عنوان ماشین تفریقی در مورد نوشت که یک نوول تاریخی در مورد زندگی آدا است .

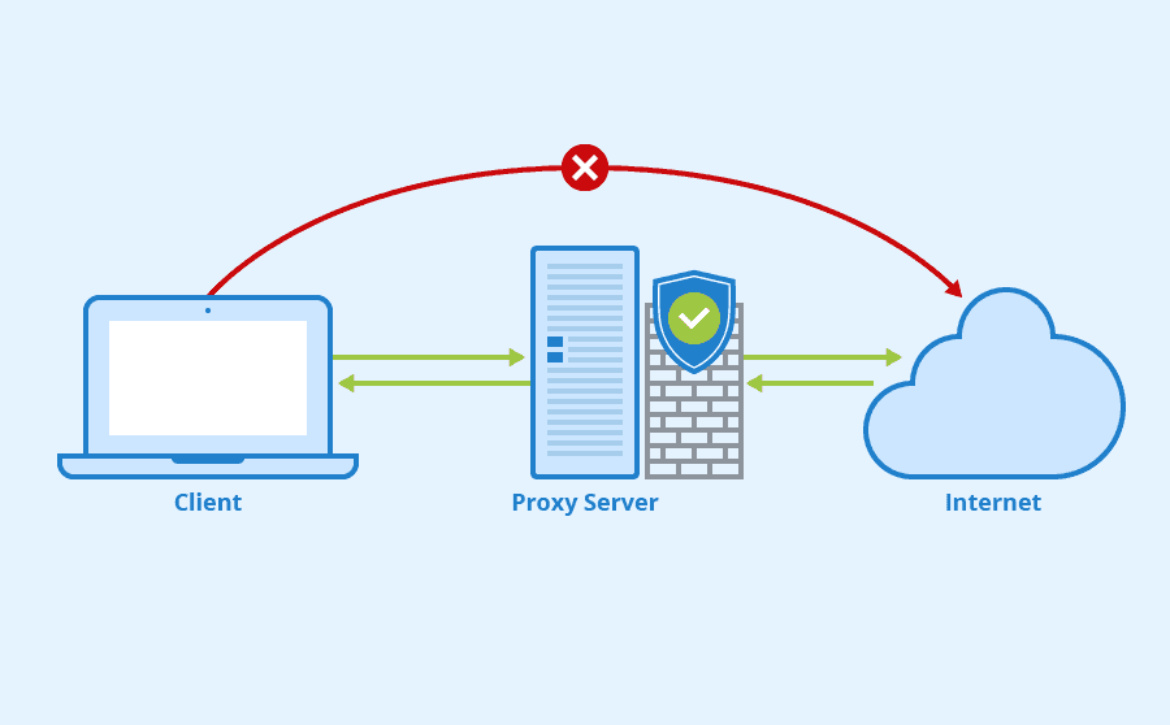

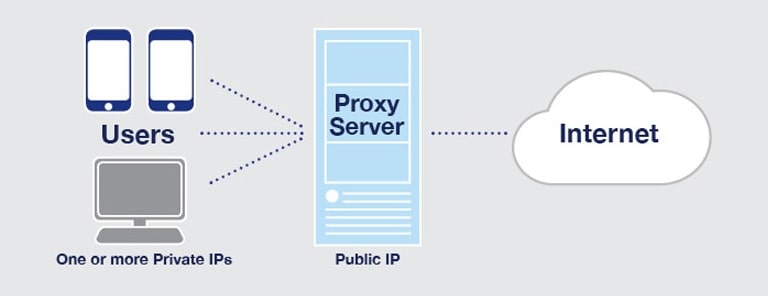

از طرفی پیک موتوری اگر فضول باشد می تواند محتویات بسته را باز کند و آن را واکاوی کند ، می تواند برای امنیت خودش بررسی کند که محتوای بسته بمب نباشد و اگر بود بمب را از بسته خارج کند ، در واقع پیک موتوری چون حامل بسته ما است می تواند محتوای بسته را مشاهده کند و طبق قوانین سازمان حمل و نقل اگر مورد خلافی دیده شود از جعبه خارج و آن را فیلتر کند . در ضمن اگر کسی بخواهد بسته را به سرقت ببرد این پیک موتوری است که مثل زورو شمشیرش را در میاورد و مهاجم را مورد اصابت قرار می دهد و از اینجور چیزها … در ضمن استفاده از پیک موتوری تو ترافیک تهران باعث میشه ترافیک به نسبت کمتر از این باشه که با ماشین بسته ها رو جابجا کنیم . خوب حالا بریم سراغ معرفی این مفهوم کذایی یعنی پروکسی سرور …

از طرفی پیک موتوری اگر فضول باشد می تواند محتویات بسته را باز کند و آن را واکاوی کند ، می تواند برای امنیت خودش بررسی کند که محتوای بسته بمب نباشد و اگر بود بمب را از بسته خارج کند ، در واقع پیک موتوری چون حامل بسته ما است می تواند محتوای بسته را مشاهده کند و طبق قوانین سازمان حمل و نقل اگر مورد خلافی دیده شود از جعبه خارج و آن را فیلتر کند . در ضمن اگر کسی بخواهد بسته را به سرقت ببرد این پیک موتوری است که مثل زورو شمشیرش را در میاورد و مهاجم را مورد اصابت قرار می دهد و از اینجور چیزها … در ضمن استفاده از پیک موتوری تو ترافیک تهران باعث میشه ترافیک به نسبت کمتر از این باشه که با ماشین بسته ها رو جابجا کنیم . خوب حالا بریم سراغ معرفی این مفهوم کذایی یعنی پروکسی سرور …

چاپ حرارت مستقیم از مواد چاپی حساس به حرارت استفاده می کند که هنگام عبور از زیر هد پرینت ، سیاه می شوند . پرینترهای حرارت مستقیم از آنجایی که بدون ریبون چاپ می کنند، بخاطر سادگی و زمان بارگذاری بسیار کوتاهشان مورد توجه قرار می گیرند . مچ بند های چاپ شده به شیوه حرارتی مستقیم ، معمولا عمر مفید قابل ملاحظه ای دارند اما برای محیط هایی که به مدت طولانی در معرض درجه حرارت بالا قرار می گیرند مناسب نیستند . چاپ حرارت مستقیم با استفاده از تنها یک مصرف کننده ، یک چاپ باکیفیت و ظریف به همراه قابلیت اسکن خوب تولید می کند . برای هر ابزار استفاده کوتاه مدت ، مانند مچ بند، پرینت حرارتی مستقیم ترین و کاراترین روش چاپ از لحاظ زمان و هزینه است .

چاپ حرارت مستقیم از مواد چاپی حساس به حرارت استفاده می کند که هنگام عبور از زیر هد پرینت ، سیاه می شوند . پرینترهای حرارت مستقیم از آنجایی که بدون ریبون چاپ می کنند، بخاطر سادگی و زمان بارگذاری بسیار کوتاهشان مورد توجه قرار می گیرند . مچ بند های چاپ شده به شیوه حرارتی مستقیم ، معمولا عمر مفید قابل ملاحظه ای دارند اما برای محیط هایی که به مدت طولانی در معرض درجه حرارت بالا قرار می گیرند مناسب نیستند . چاپ حرارت مستقیم با استفاده از تنها یک مصرف کننده ، یک چاپ باکیفیت و ظریف به همراه قابلیت اسکن خوب تولید می کند . برای هر ابزار استفاده کوتاه مدت ، مانند مچ بند، پرینت حرارتی مستقیم ترین و کاراترین روش چاپ از لحاظ زمان و هزینه است . مچ بندها – با گزینه هایی برای اندازه، رنگ و نوع چسب ، دستبند برای هر محیط وجود دارد . آنها با مدل پرینتر خاص شما سازگار هستند ، تا مطمئن شوید بهترین کیفیت چاپ را با حداقل تنظیمات خواهید داشت .

مچ بندها – با گزینه هایی برای اندازه، رنگ و نوع چسب ، دستبند برای هر محیط وجود دارد . آنها با مدل پرینتر خاص شما سازگار هستند ، تا مطمئن شوید بهترین کیفیت چاپ را با حداقل تنظیمات خواهید داشت .